Secure Boot діє як невидимий щит, що блокує шкідливе ПЗ ще на етапі запуску комп’ютера. Ця технологія, вбудована в UEFI, перевіряє цифрові підписи кожного файлу, який намагається запуститися, дозволяючи лише довіреним. Уявіть: хакер намагається закинути руткіт у завантажувач — і система миттєво його відкидає. Без цього ваш ПК вразливий до атак на firmware, які зросли на 30% у 2025 році, за даними аналітиків безпеки.

Активувати Secure Boot варто не лише заради вимог Windows 11 чи ігор на кшталт Battlefield 6, де античит вимагає його обов’язково. Це реальний бар’єр проти bootkit’ів і ransomware, що проникають глибоко в систему. Навіть якщо ви на Linux, ця опція додає шар захисту, особливо на нових ARM-пристроях.

Механіка Secure Boot: ключі та перевірка

Серцевина — чотири бази ключів у UEFI: PK (платформний ключ, корінь довіри), KEK (ключі обміну для оновлень), db (білий список дозволених підписів від Microsoft, Linux тощо) та dbx (чорний список заблокованих). Процес починається з firmware, яка верифікує bootloader, той — ядро ОС, і так ланцюжок довіри тягнеться до користувацьких програм.

Без правильних ключів увімкнення неможливе — система просто не завантажиться. Microsoft керує більшістю db для Windows, але Fedora та Ubuntu додають свої через shim — підписаний завантажувач. У 2025 році оновлення dbx заблокувало десятки вразливих драйверів, запобігши масовим атакам.

Цікаво, що Secure Boot з’явився у 2012 з Windows 8, еволюціонувавши з ранніх ідей UEFI 2005 року. Сьогодні 95% нових ПК підтримують його апаратно, але часто вимкнено за замовчуванням для сумісності.

Діагностика: чи підтримує ваш комп’ютер Secure Boot

Спочатку перевірте статус. Натисніть Win + R, введіть msinfo32 і Enter. У вікні “Системна інформація” шукайте “Режим BIOS” — має бути UEFI, не Legacy. “Стан безпечного завантаження” — On, Off чи Unsupported.

- Якщо Off — переходьте до налаштувань BIOS.

- Unsupported — апаратно не підтримується, перевірте модель на сайті виробника.

- Legacy — готуйтеся до переходу на UEFI, бо Secure Boot працює лише з ним.

Цей крок рятує години пошуків. Для ноутбуків як Lenovo Legion чи Dell XPS часто все готове, але на старому десктопі з Gigabyte може знадобитися апгрейд BIOS — завантажте свіжу версію з сайту, бо у 2025 оновлення фіксять CVE-2025-3052, байпас Secure Boot.

Підготовка диску: MBR на GPT без втрат

Legacy BIOS використовує MBR, UEFI — GPT. Без GPT Secure Boot скинеться з помилкою. Гарна новина: Windows 10/11 має вбудований інструмент mbr2gpt.exe для конвертації без форматування.

Запустіть командний рядок як адмін (Win + X > Термінал (адміністратор)). Введіть:

- mbr2gpt /validate /disk:0 — перевірка (замініть 0 на номер системного диска з diskpart).

- mbr2gpt /convert /disk:0 /allowFullOS — конвертація.

Процес триває хвилини, дані лишаються цілими. Якщо помилка — створіть резервну копію в OneDrive чи зовнішній диск. Для Linux використовуйте gdisk. Після цього перезавантажтеся в BIOS і вимкніть CSM (Compatibility Support Module) — це режим сумісності з Legacy.

TPM 2.0 часто йде в парі: увімкніть у BIOS під Security > Trusted Computing. На AMD — fTPM, Intel — PTT. Без нього Windows 11 блокує оновлення.

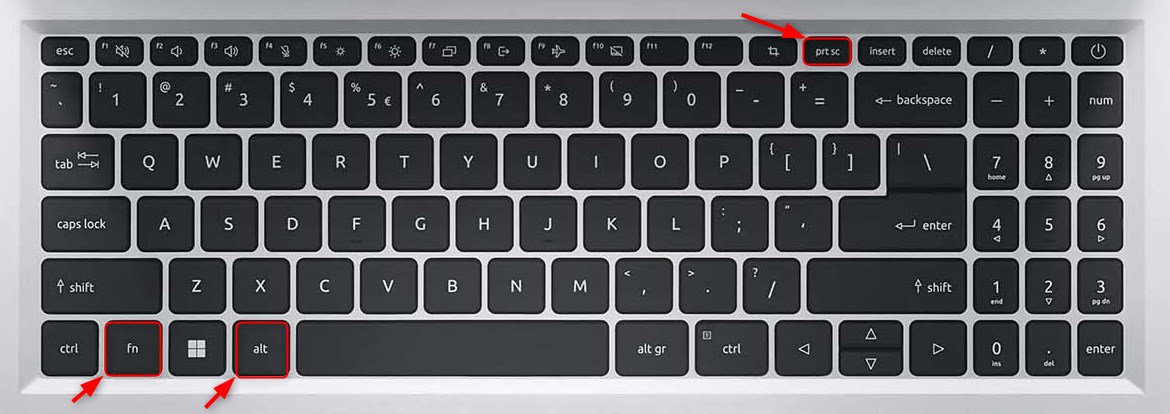

Вхід у BIOS/UEFI: універсальна схема

Зазвичай Del, F2 чи F10 під час POST-екрану (логотип виробника). Для Windows 11: Налаштування > Оновлення та безпека > Відновлення > Розширені параметри запуску > Перезапустити зараз > Усунення неполадок > Додаткові параметри > Параметри прошивки UEFI.

У BIOS шукайте Boot або Security. Збережіть зміни F10 + Y + Enter. ПК перезавантажиться — якщо блакитний екран, поверніться і перевірте CSM off.

Інструкції для брендів: ASUS, MSI, Gigabyte, Dell, HP, Lenovo

Кожен виробник має нюанси, бо BIOS кастомні. Ось розгорнуто, щоб уникнути плутанини.

ASUS (ROG, TUF, Prime)

Увійдіть F2/Del. F7 — Advanced Mode. Boot > CSM > Disabled. Secure Boot > Secure Boot Control > Enabled. OS Type > Windows UEFI mode. Якщо “Not Active” — Key Management > Reset to Setup > Restore Factory Keys.

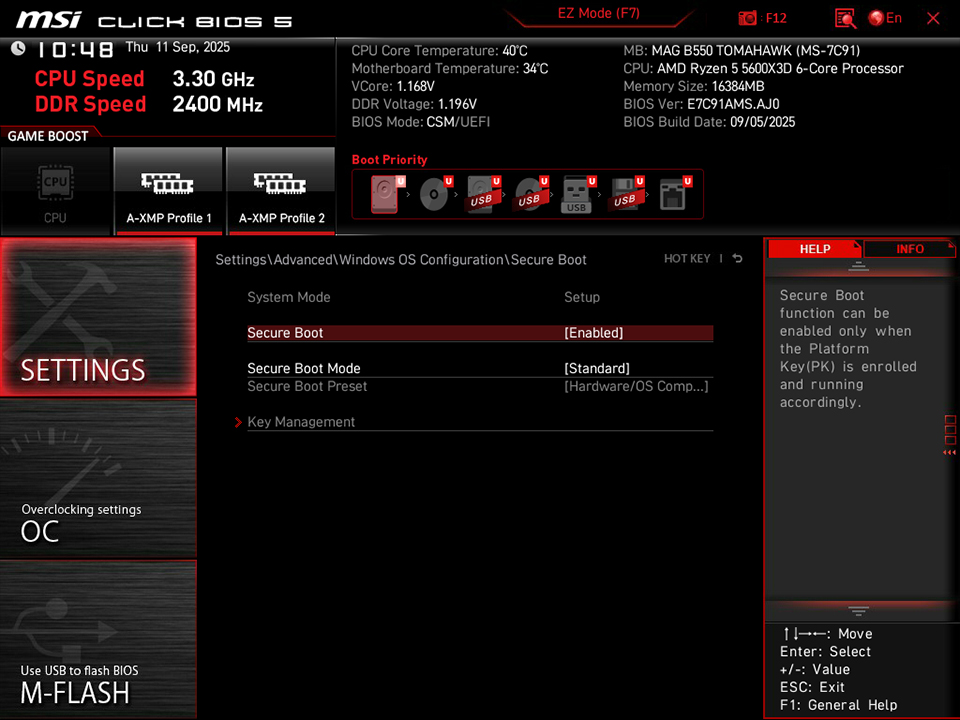

MSI (AM4/AM5, B550, X670)

Del для входу. Settings > Security > Secure Boot > Enabled. Boot > Boot Mode Select > UEFI. Для TPM: Settings > Security > Trusted Computing > Security Device Support > Enabled, PTT/fTPM > Enabled. GPT обов’язково, як зазначає msi.com.

Gigabyte (Aorus, B650)

Del. M.I.T. або Settings > AMD fTPM > Enabled. Boot > Secure Boot > Enabled (або CSM > Disabled). Часто потрібно Secure Boot Mode: Standard > Custom > назад Standard, щоб активувати ключі.

| Бренд | Клавіша входу | Шлях до Secure Boot | Додатково |

|---|---|---|---|

| ASUS | F2/Del | Boot > Secure Boot Control | Restore Factory Keys |

| MSI | Del | Settings > Security | UEFI + TPM |

| Gigabyte | Del | Boot > Secure Boot | CSM Disabled |

| Dell | F2 | Boot List > UEFI, Secure Boot > On | Legacy off |

| HP | F10 | Security > Secure Boot Config | Legacy Support Disable |

| Lenovo | F2/F1 | Security > Secure Boot | Supervisor Password |

Таблиця базується на офіційних гайдах dell.com, asus.com станом на 2025. Для HP: F10 > Security > Secure Boot Configuration > Enable. Lenovo: F2 > Startup > UEFI/Legacy Boot > UEFI Only.

Secure Boot на Linux: не проблема для Ubuntu чи Fedora

Linux еволюціонував: Ubuntu 24.04 і Fedora 42 signed за замовчуванням. Під час інсталяції оберіть “Install third-party” — shim підпише GRUB. Щоб увімкнути постфактум: sudo mokutil –sb-state (перевірити), оновіть kernel signed з репозиторіїв.

Для dual-boot з Windows: GRUB у EFI/BOOT, Windows Boot Manager теж. Якщо конфлікт — os-prober увімкніть. На ARM Mac з Parallels Secure Boot віртуалізується автоматично, але нативно Windows ARM не dual-boot’иться через Apple’s policy.

Ви не повірите, але з Secure Boot Linux безпечніший від rootkit’ів, як BlackLotus, заблокований dbx у 2023-2025.

Типові помилки та як їх уникнути

Не вимикаючи CSM, бо Secure Boot ігнорується — 70% фейлів від цього. Перевірте Boot Mode: UEFI only.

- Забули GPT: mbr2gpt /validate спершу, бо конверт фейлить на повних дисках.

- Ключі неактивні: Reset to Setup Mode + Restore Factory — магія для ASUS/Gigabyte.

- Антивірус блокує: вимкніть перед входом у BIOS.

- Старі BIOS: оновіть, бо 2025 патчі фіксять bypass’и як CVE-2025-47827.

- Dual-boot Linux: переінсталюйте GRUB з sb-verify.

Ці пастки коштували тисячам користувачам днів, але з перевіркою msinfo32 ви в безпеці. Якщо застрягли — форуми Reddit r/techsupport повні реальних кейсів 2025.

Тепер ваш ПК — фортеця. Експериментуйте з кастомними ключами для просунутих сценаріїв, але для щоденного — стандарт вистачає. Світ хакерів не спить, тож Secure Boot — ваш тихий герой.

Залишити відповідь